安全事件分析

11月23日,英国两男子通过天线盗走豪车的视频被曝出。据悉,被盗车辆为价值35万英镑的劳斯莱斯库里南,该车辆配置了无钥匙启动系统,涉事分子仅通过一根天线,在短短30秒内解锁豪车并启动系统。整个过程耗时极短且极其简单,汽车网络安全的现状令人担忧。

要剖析本次案件的智能汽车网络安全作案手段,需要先了解“无钥匙启动系统”和“中继攻击”——

无钥匙启动系统

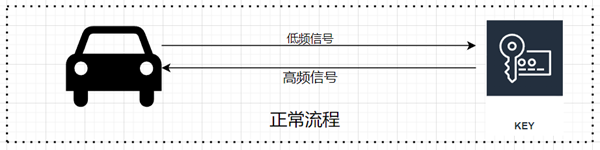

PEPS(Passive Entry Passive Start)是一种无钥匙进入和无钥匙启动系统,基本原理如下:

无钥匙进入(Passive Entry)

当车主携带钥匙靠近车辆时,车辆上的传感器会与车主携带钥匙进行认证。一旦识别到合法的识别设备,系统会自动解锁车门,车主可以通过拉动车门把手等方式进入车辆,无需手动按压钥匙进行解锁,实现无钥匙进入的目的。

无钥匙启动(Passive Start)

车主进入车辆内部,汽车BCM会继续验证钥匙是否在车内,并进行鉴权校验。如果为授权钥匙,车主按下启动按钮或踩下制动踏板,发动机即可启动,无需插入传统钥匙进行点火。

工作原理基于无线射频识别技术,钥匙中的识别设备会发射无线射频信号,车辆上的接收器会接收并校验认证信号,识别到授权的信号,系统就会执行相应的操作,例如解锁车门或启动发动机。

中继攻击

PEPS低频信号一般作用于车辆周围1~2米左右,超出距离则无效,而中继攻击可以使低频信号作用范围扩大。

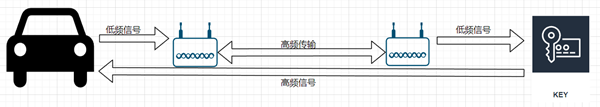

中继分为有线中继和无线中继,有线中继就是一个磁电转换的过程,原理和实现非常简单,本文不作介绍。无线中继攻击的基本原理如下:

攻击者位置

攻击者会分别将两个中继器放置在设备A(如智能钥匙)和设备B(如车辆)附近,“中继器A”与设备A(如智能钥匙)进行通信,“中继器B”与设备B(如车辆)进行通信。

信号中继

设备B(如车辆)附近的“中继器B”接收到来自设备B(如车辆)的信号时,“中继器B”会将这个信号中继给“中继器A”,“中继器A”与设备A(如智能钥匙)进行通信,完成一次中继,在实验室场景下钥匙会回复高频信号。

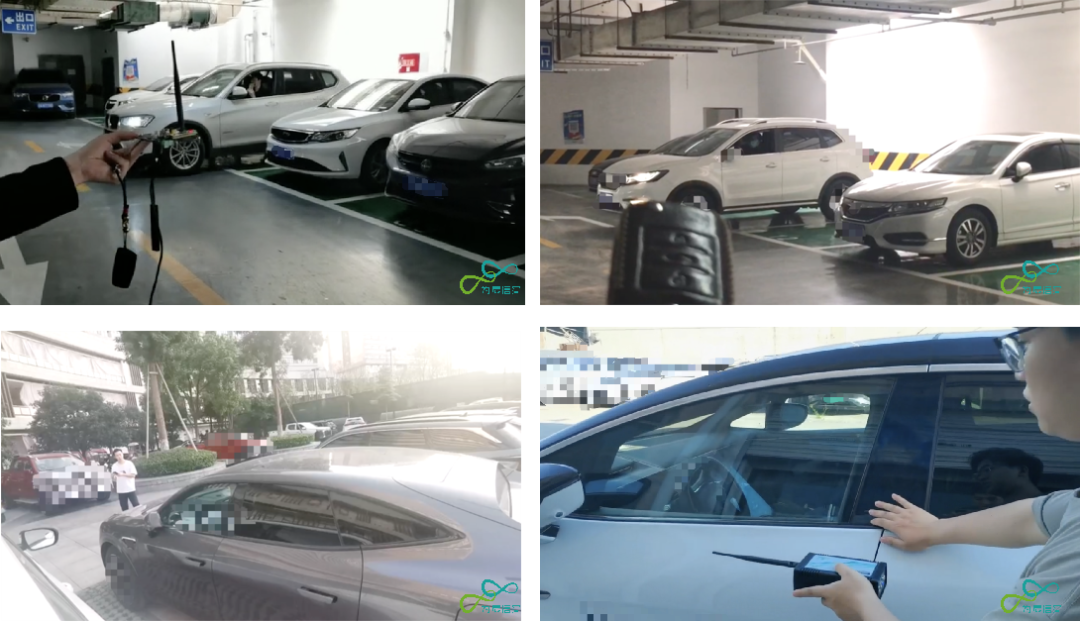

攻击复现

据为辰安全实验室的分析,该案件采用的手段是对“无钥匙进入启动系统(PEPS)”进行的“中继攻击”,该攻击手法常用于攻击车辆智能钥匙实现盗取车辆及车辆中财产的目的。为辰安全实验室研究人员曾模拟中继攻击——

防护建议

针对“无钥匙进入启动系统(PEPS)”进行的“中继攻击”,为辰安全实验室的防护建议如下:

- 采用UWB技术进行key与车辆距离检测

- 将key放在包里或金属盒里来拦截RF信号

- key增加额外的按钮,只有手动触发时才开启低频通信

- key增加运动传感器,检测钥匙的运动状态

- 检测key回复的高频信号的强度

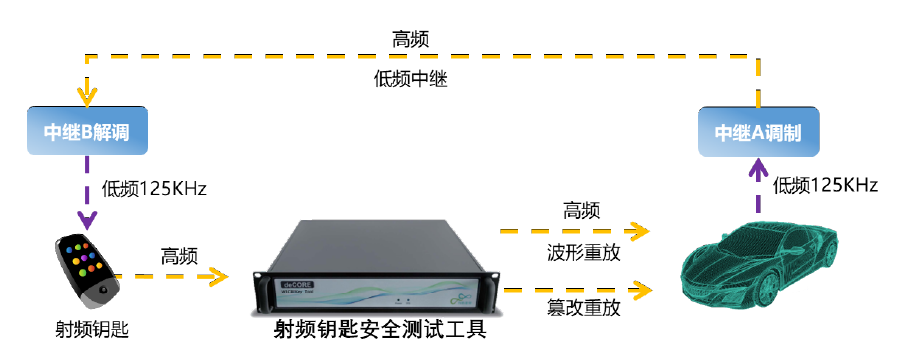

除了上述安全建议,为辰信安的射频钥匙安全测试工具及UWB数字钥匙,能大幅提升车辆安全的防护水平。

射频钥匙安全测试工具

射频钥匙安全测试工具支持解析低频信号和高频信号,可进行汽车射频信号的重放、欺骗、中继等试验,满足整车和零部件的信息安全测试需求。

UWB数字钥匙

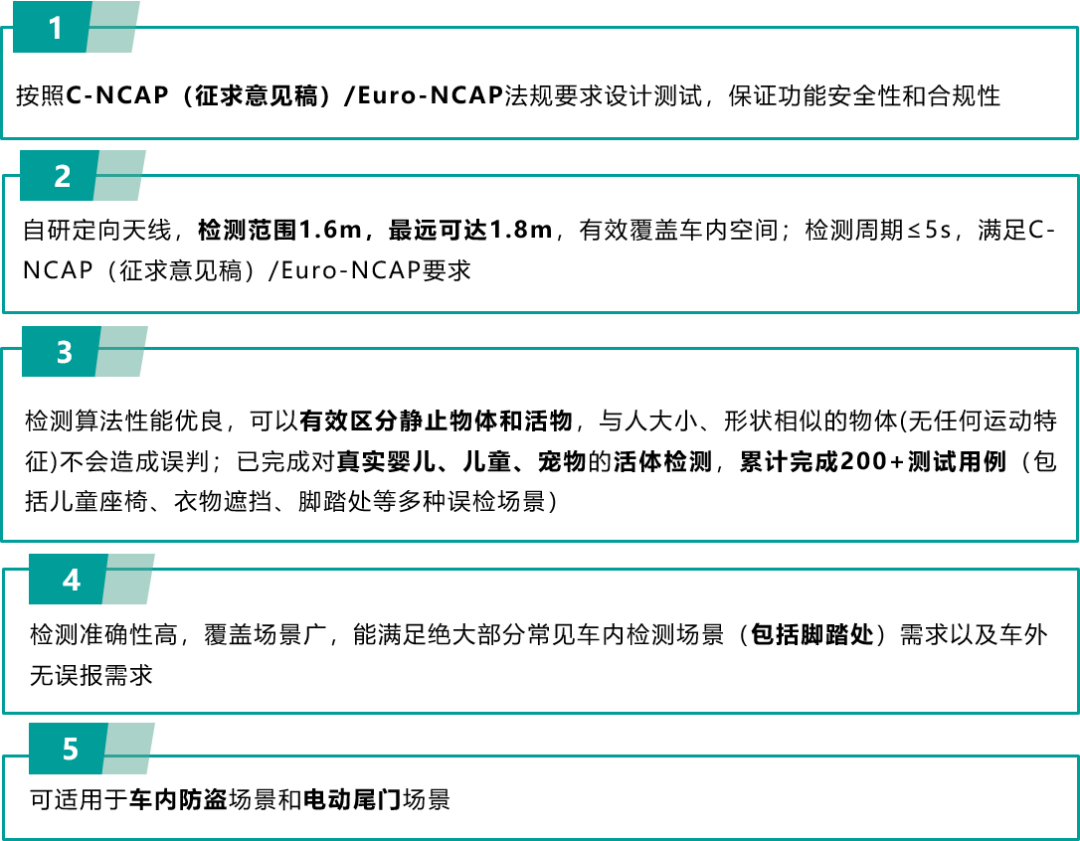

为辰信安数字钥匙具备高安全性,采用目前主流UWB雷达芯片NXP的NCJ29D5,UWB采用安全算法,极大提升了数字钥匙的抗中继攻击能力。此外还具备以下优势:

“新四化”驱动下,汽车的架构及软件正在发生深刻的变革,智能汽车网络安全的威胁不容小觑。为辰安全实验室(Vecentek Labs)依托为辰信安在汽车网络安全领域多年的先进技术沉淀和实践经验,面向整车企业、零部件企业和物联网企业提供专业可靠的网络安全服务。

为辰安全实验室长期致力于车联网攻防研究与实战以及全球车联网漏洞监测、预警。作为国内规模最大的智能汽车安全白帽团队,曾挖掘到数个智能汽车通用高危漏洞,面向整车企业、零部件厂商和其他智能设备厂商提供专业的网络安全服务。

50+白帽成员

100+安全测试工具

700+测试用例

10000+车联网漏洞积累